安全研究人员称,Windows 1903 更新中存在的网络身份验证(NLA)bug,可被攻击者利用来控制远程会话。据悉,NLA 旨在防止攻击者远程登录到用户的 Windows PC 。它会要求登录者提供必要的详情,以便进行身份验证。原本攻击者不应该知晓这些细节,除非你与外界进行了分享。

问题在于,在最新的 Windows 10 1903(2019 五月更新)中,NLA 的工作原理发生了变化。NakedSecurity 指出:

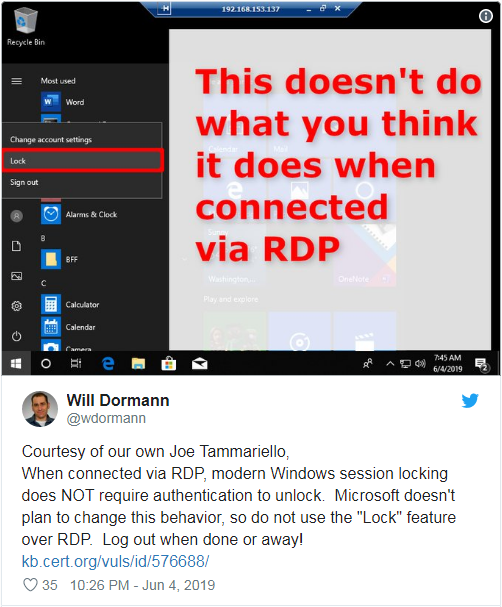

新版身份验证机制将客户端的登录凭证缓存在了 RDP 主机上,以便在客户端失去连接时再次快速登录,这项变动使得攻击者能够绕过 Windows 锁屏。

对于此事,NakedSecurity 已经向计算机应急响应小组(CERT / CC)发出了警告,后者已经在一份安全公告(VU#576688

受此影响,重新连接的 RDP 会话将还原到登录后的界面、而不是留在登录屏幕上,意味着无需手动输入任何凭据、即可完成远程系统解锁。

更糟糕的是,这个漏洞让攻击者可以绕过多因素身份验证(MFA)系统,而微软却将它视为一项特殊的 RDP 功能。

经过调查,我们认为此事符合微软的 Windows 安全服务标准,本例提到的是 Windows Server 2019 中支持的网络级身份验证(NLA)。

NLA 会在连接的早期索取用户信息,并在用户进入会话(或重新连接)时使用相同的身份凭据。

只要已连接,客户端就会缓存该凭据,并在需要自动重新连接时调用(因此能够绕过 NLA)。

CERT 指出:鉴于微软仅承认这是一项特色功能、而不是一个 bug,意味着它不会很快提供任何修复。建议用户尽量使用本地机器的锁屏机制(而不是远程桌面连接)。